Benutzer-Werkzeuge

Inhaltsverzeichnis

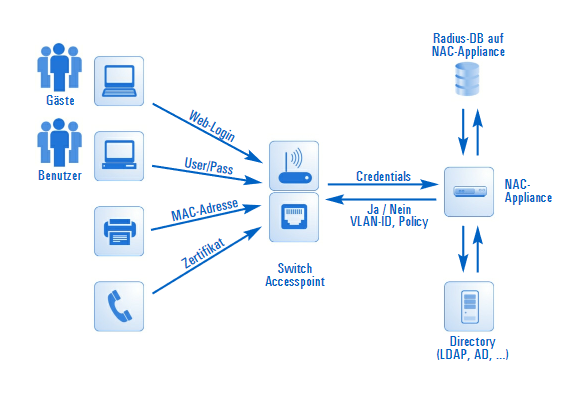

NAC (Network Access Control) ist eine Technik, die die Abwehr von Viren, Würmern und unautorisierten Zugriffen aus dem Netzwerk heraus unterstützt. NAC baut auf IEEE 802.1X auf. Mit NAC werden Endgeräte während der Authentifizierung auf Richtlinienkonformität geprüft. Ist z. B. der Virenscanner nicht aktuell oder fehlt dem Client-Betriebssystem der neueste Security-Patch, wird das betroffene Endgerät unter Quarantäne gestellt und mit aktuellen Updates versorgt, bis es wieder den geltenden Sicherheitsrichtlinien entspricht. Anfangs verteilten sich die dafür erforderlichen Funktionen auf Netzwerkkomponenten wie Router und Switches. Auf gehärteten Appliances können sämtliche Funktionalitäten auch gebündelt vorgehalten werden.

Die meisten NAC-Lösungen können in einem „Monitor“-Modus konfiguriert werden, was bedeutet, dass die Auswirkungen von Richtlinien getestet und gemessen werden können, bevor sie tatsächlich durchgesetzt werden. Dies ist ein wichtiger Schritt, da Sie potenzielle Probleme erkennen können, bevor sie eine große Menge an Support-Tickets generieren. Es empfiehlt sich, Ihre NAC-Richtlinien zu testen, bevor Sie sie implementieren und während Sie Änderungen vornehmen.

Es gibt zwei Arten von NAC, einschließlich der folgenden:

- Pre-admission: wertet Zugriffsversuche aus und erlaubt nur autorisierten Geräten und Benutzern den Zutritt.

- Post-Admission: authentifiziert Benutzer erneut, die versuchen, einen anderen Teil des Netzwerks zu betreten; schränkt auch die seitliche Bewegung ein, um den Schaden durch Cyberangriffe zu begrenzen.

Allgemein

Hauptbestandteile

- IDS/IPS

- Authentication

- Endpoint Security

- Network Security

- Security Update Server (im Quarantäne VLan)

- Supplicant

- Authenticator

- Authentication server

NAC Server ist das Herzstück, er kann inline oder auch Out-of-band sein. Unauthorisierte Devices können in ein Quarantäne VLan isoliert werden.

NAC nutzt ARP (Adress resolution protocol) und NDP (Neighbor discovery protocol) Poisoning

Pre Admission Control

- System/User Profiling (Agent/Agentless)

- System/User Authentication (device profile/Captive portal)

- Compliance/Security Posture Check (BYOD at Hotspot)

- Antivirus

- System-Patching

- System-Configuration

- Auto-Remediation

Post Admission Control

- System/User Authorisation (compliance results)

- Role-based Access Control (RBAC) - HR employees go to HR network

Architecture

- Inline: All-in-one (Firewall + NAC + Agentless, easy, better for new networks)

- Out-of-band: (Remote, Agent + Agentless, better for existing networks, NAC remotely tracking traffic)

- Mobile Network Access Control is a tradeoff between security and usability