Benutzer-Werkzeuge

Inhaltsverzeichnis

Active Directory (AD) ist ein von Microsoft entwickelter Verzeichnisdienst und ermöglicht die zentrale Verwaltung von Benutzerkonten. Dadurch können Benutzer sich an verschiedenen Computern im Netzwerk anmelden, ohne separate Konten auf jedem einzelnen Computer erstellen zu müssen. Es erlaubt die Organisation von Benutzern und Computern in logische Gruppen, was die Zuweisung von Berechtigungen und die Verteilung von Ressourcen erleichtert. Durch Gruppenrichtlinien können Administratoren einheitliche Sicherheitsrichtlinien und Einstellungen für Benutzer und Computer im Netzwerk festlegen. Administratoren können Software über das Netzwerk installieren, aktualisieren oder deinstallieren, was die Verwaltung von Software in einem Unternehmen erleichtert.

Siehe auch Powershell.

repadmin /syncall /AeD repadmin /syncall /d /e <NameDesDCs> DC=DomainDnsZones,<deine-Domain> dnscmd /zoneinfo domain.local dnscmd /clearcache

Reversible Encryption

Windows speichert das Passwort verschlüsselt. Mit aktivierter „reversible encryption“ speichert es die Passwörter jedoch so, dass es die Verschlüsselung umkehren und das Klartext Passwort wiederherstellen kann. Diese Funktion ist vorhanden, da einige Authentifizierungsprotokolle das Klartextkennwort erfordern, um ordnungsgemäß zu funktionieren. Die beiden häufigsten Beispiele sind HTTP Digest Authentication und CHAP.

Wenn Sie Ihr Kennwort in einer Domäne ändern, für die das aktiviert ist, wird ein Kennwortfilter namens RASSFM.DLL verwendet, um das Kennwort mithilfe der umkehrbaren Verschlüsselung zu speichern. Der hierfür verwendete Schlüssel ist G$MSRADIUSCHAPKEY, der als globales LSA Geheimnis gespeichert wird. Dieser Schlüssel wird mithilfe eines statischen Schlüssels (in der DLL fest codiert) entschlüsselt. Das Ergebnis dieser Operation wird mit einem 16-Byte-Zufallswert kombiniert (der jedes Mal generiert wird, wenn jemand sein Passwort ändert) und dieser Schlüssel wird verwendet, um eine Unicode-Version des Passworts mithilfe des RC4-Algorithmus zu verschlüsseln. http://blog.teusink.net/2009/08/passwords-stored-using-reversible.html

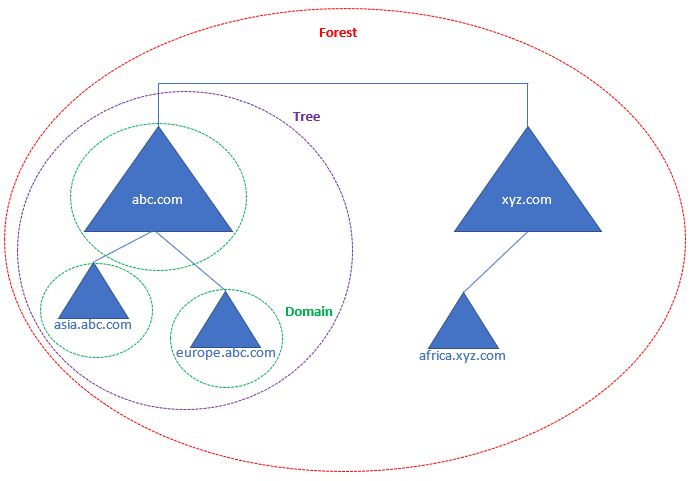

Struktur

Man unterscheidet zwischen folgenden Strukturen

- Forrest (Gesamtstruktur aller Domänen)

- Tree (eine Domäne inklusive aller Subdomänen)

- Domain

Forest

Ein Forest (deutsch: Forst) ist die oberste Ebene der Active Directory-Hierarchie. Es stellt eine Sicherheitsgrenze dar und umfasst eine oder mehrere Baume (Trees). Ein Forest wird durch eine eindeutige Struktur namens Forest Root Domain identifiziert. Jeder Forest besitzt eine eigene Forest Root Domain, die die Stammdomäne des Forests darstellt. Innerhalb eines Forests werden gemeinsame Vertrauensbeziehungen, Schema- und Konfigurationsinformationen gepflegt. Ein Forest ermöglicht die gemeinsame Verwaltung von Ressourcen und die Durchführung globaler Aufgaben.

Tree

Ein Tree (deutsch: Baum) ist eine Sammlung von Domänen, die über eine Vertrauensbeziehung miteinander verbunden sind. Innerhalb eines Trees teilen die Domänen eine gemeinsame Namensraumstruktur, wobei die Domänen durch hierarchische Beziehungen organisiert sind. Jeder Tree hat eine Wurzel (Root) Domäne, die als Elterndomäne für die anderen Domänen im Tree fungiert. Die Domänen in einem Tree sind über sogenannte Querverweise (Cross-References) verbunden, die eine reibungslose Authentifizierung und Autorisierung zwischen den Domänen ermöglichen.

Domain

Eine Domain (deutsch: Domäne) ist eine logische Verwaltungseinheit innerhalb des Active Directory, die Benutzer, Computer, Gruppen und andere Objekte enthält. Eine Domäne stellt eine Sicherheitsgrenze dar und hat ihre eigene Sicherheitsrichtlinie und Sicherheitsprinzipien. Jede Domäne besitzt einen eindeutigen Namen, der innerhalb des Forests eindeutig sein muss. Domänen können unabhängig voneinander verwaltet werden, ermöglichen aber dennoch eine einheitliche Authentifizierung und Ressourcennutzung innerhalb des Forests.

DNS

dnscmd /clearcache

Domain Controller

Ein Domain Controller ist ein zentraler Server in einem Netzwerk, der als Verwaltungs- und Sicherheitszentrum für ein Windows-basiertes Active Directory (AD) dient. Er bietet eine Vielzahl von Funktionen, die für die Verwaltung und Authentifizierung von Benutzern und Ressourcen in einem Netzwerk erforderlich sind.

Ein AD Domain Admin ist ein Administrator, der auf einer bestimmten Domäne innerhalb eines Active Directory-Verbundes administrativen Zugriff hat. Diese Rolle ermöglicht es dem Administrator, Benutzerkonten, Gruppenrichtlinien, Computerkonten und andere Objekte in dieser spezifischen Domäne zu verwalten. Der AD Domain Admin hat umfangreiche Rechte und Zugriffsberechtigungen innerhalb der Domäne, jedoch nicht außerhalb davon.

Ein Enterprise Admin hingegen ist eine übergeordnete Administratorenrolle, die in der gesamten Active Directory-Forest-Struktur gilt. Der Enterprise Admin hat administrative Berechtigungen für alle Domänen innerhalb des Forests. Im Wesentlichen hat ein Enterprise Admin die höchsten administrativen Privilegien im gesamten Active Directory-Verbund und kann Berechtigungen, Richtlinien und Einstellungen in allen Domänen verwalten.

Arten

Es gibt verschiedene Arten von Domain Controllern, die je nach den Anforderungen und der Größe des Netzwerks eingesetzt werden können:

- Primärer Domain Controller (PDC): Der primäre Domain Controller ist der erste Server, der in einer Domäne installiert wird. Er enthält eine schreibgeschützte Kopie des Active Directory-Datenbanken und ist verantwortlich für die Authentifizierung von Benutzern. Es kann nur einen primären Domain Controller in einer Domäne geben.

- Sekundärer Domain Controller (SDC): Sekundäre Domain Controller enthalten eine Lese- und Schreibkopie des Active Directory und dienen als Backup für den primären Domain Controller. Sie können die Authentifizierung durchführen und Benutzern Zugriff auf Ressourcen gewähren, wenn der primäre Domain Controller nicht verfügbar ist.

- Read-Only Domain Controller (RODC): Ein RODC ist eine spezielle Art von Domain Controller, der in Umgebungen mit eingeschränkter physischer Sicherheit oder in Zweigstellen eingesetzt wird. Ein RODC enthält eine schreibgeschützte Kopie des Active Directory und bietet eingeschränkte Replikationsfunktionen.

FSMO Rollen

Insgesamt gibt es 5 FSMO Rollen. Jede Rolle erfüllt spezifische Aufgaben im Zusammenhang mit der Verwaltung von Objekten und der Replikation von Daten in der Domäne.

- Schema-Master-Rolle: Diese Rolle ist für das Aktualisieren und Verwalten des Schema-Masters in der Domäne verantwortlich. Das Schema definiert die Struktur und Attribute von Objekten in der Active Directory-Datenbank. Der Schema-Master ist der einzige Domänencontroller, der Änderungen am Schema vornehmen kann. Diese Rolle wird normalerweise auf dem ersten Domänencontroller in der Gesamtstruktur installiert.

- Domänen-Naming-Master-Rolle: Der Domänen-Naming-Master ist für die Vergabe von eindeutigen Namen für Domänen, Domänenteile und Domänencontroller in einer Gesamtstruktur verantwortlich. Wenn eine neue Domäne in die Gesamtstruktur aufgenommen wird, vergibt der Domänen-Naming-Master einen eindeutigen Namen dafür. Diese Rolle wird normalerweise auf dem ersten Domänencontroller in der Gesamtstruktur installiert.

- PDC-Emulator-Rolle: Der PDC-Emulator (Primary Domain Controller Emulator) ist verantwortlich für die Aufrechterhaltung der Kompatibilität älterer Windows NT 4.0-Domänencontroller. Er fungiert als primärer Zeitgeber für die Domäne, synchronisiert die Zeit in der Domäne und übernimmt die Verarbeitung von Anmeldungen, die Benutzerauthentifizierung und die Passwortänderungen. Diese Rolle wird normalerweise auf einem Domänencontroller in der Stammdomäne installiert.

- RID-Master-Rolle: Der RID-Master (Relative Identifier) ist für die Vergabe von eindeutigen Sicherheitskennungen (SIDs) an Objekte in der Domäne verantwortlich. Jedes Objekt in der Domäne hat eine eindeutige SID, die ihm Zugriffsrechte und Berechtigungen zuweist. Der RID-Master stellt sicher, dass keine doppelten SIDs vergeben werden. Diese Rolle wird normalerweise auf einem Domänencontroller in der Stammdomäne installiert.

- Infrastruktur-Master-Rolle: Der Infrastruktur-Master ist für die Verwaltung von Objektverweise in der Domäne verantwortlich. Er überwacht und aktualisiert die Verweise auf Objekte in anderen Domänen und stellt sicher, dass diese Verweise korrekt sind, wenn sie zwischen Domänen repliziert werden. Diese Rolle wird normalerweise auf einem beliebigen Domänencontroller in der Domäne installiert.

In einem Active Directory Forest mit mehreren Domänen benötigt jede Domäne ihre eigenen RID Master, Infrastructure Master und PDC Emulator. Die Rollen Schema Master und Domain Naming Master werden jedoch nur auf Forest-Ebene benötigt und müssen nur in der Stammdomäne (Root-Domäne) eingerichtet sein.

Zusammengefasst:

- a.local:

- RID Master

- Infrastructure Master

- PDC Emulator

- Schema Master (nur in der Stammdomäne)

- b.local:

- RID Master

- Infrastructure Master

- PDC Emulator

- Kein eigener Schema Master oder Domain Naming Master. Diese Rollen werden nur in der Stammdomäne benötigt.

Protokolle

SysVol

Sysvol nennt man einen freigegebenen Ordner, der auf allen Domänencontrollern innerhalb einer Active Directory-Domäne repliziert wird. Er enthält wichtige Systemdateien die für die Bereitstellung und Replikation von Gruppenrichtlinien, Anmeldescripten und anderen Richtlinien erforderlich sind.

- Replikation von Gruppenrichtlinien: Der Sysvol-Ordner dient als zentrales Speichermedium für Gruppenrichtlinienobjekte (Group Policy Objects, GPOs). Diese GPOs enthalten Konfigurationsinformationen, die auf Benutzer- und Computerobjekte angewendet werden, um bestimmte Einstellungen und Richtlinien in einer Active Directory-Domäne zu erzwingen. Die Replikation des Sysvol-Ordners gewährleistet, dass alle Domänencontroller einer Domäne über die gleichen Gruppenrichtlinien verfügen, was eine konsistente Systemkonfiguration ermöglicht.

- Bereitstellung von Anmeldeskripten: Sysvol bietet auch einen Speicherort für Anmeldeskripte, die beim Anmelden eines Benutzers an einem Computer ausgeführt werden. Diese Skripte können verwendet werden, um spezifische Aufgaben oder Konfigurationen für Benutzer oder Computer durchzuführen. Durch die Replikation des Sysvol-Ordners auf allen Domänencontrollern stehen die Anmeldeskripte für alle Benutzer in der Domäne zur Verfügung.

- Verteilung anderer Domänenweiter Richtlinien: Neben Gruppenrichtlinien und Anmeldeskripten kann der Sysvol-Ordner auch für die Verteilung anderer domänenweiter Richtlinien und Ressourcen verwendet werden. Dies kann beispielsweise das Hinzufügen von zentralen Skripten, Vorlagen für Office-Dokumente oder Softwareverteilungspaketen umfassen.

Globaler Katalog

Grundsätzlich speichern alle Domänencontroller (DCs) im Active Directory alle Objekte. Jeder Domänencontroller hat eine vollständige Kopie der Active Directory Datenbank. Jedoch grundsätzlich nur die der Domäne der er angehört.

Der erste Domänen Controller den man in einer Domäne erstellt erhält den Global Catalog, da bei der Installation ein neuer Gesamtforrest angelegt wird.

Der Globale Katalog (GC) hat zusätzlich eine Teilmengen aller Objekte aus allen Domänen in der gesamten Active Directory-Forest speichert. Er enthält jedoch nur eine begrenzte Anzahl von Attributen für jedes Objekt.

Der Zweck des Globalen Katalogs besteht darin, schnelle und effiziente Suchanfragen zu ermöglichen, die Objekte über Domänengrenzen hinweg abrufen können.

Schema

Das Active Directory (AD) Schema ist ein zentraler Bestandteil des Microsoft Windows Active Directory-Dienstes. Es definiert die Struktur und Eigenschaften von Objekten im Active Directory, wodurch die Art und Weise festgelegt wird, wie Informationen im Verzeichnisdienst gespeichert und abgerufen werden.

Das Schema besteht aus einer Hierarchie von Klassen und Attributen, die die Struktur der im Active Directory gespeicherten Daten repräsentieren. Jede Klasse beschreibt einen bestimmten Objekttyp (z. B. Benutzer, Gruppe oder Computer), während Attribute die Eigenschaften dieser Objekte definieren (z. B. Vorname, Nachname, E-Mail-Adresse).

Einige grundlegende Attribute und Klassen im Active Directory Schema umfassen:

- userPrincipalName: Ein Attribut, das den Benutzernamen eines Benutzers im UPN-Format angibt (z. B. benutzer@domäne.com).

- group: Eine Klasse, die eine Gruppe von Benutzern oder anderen Gruppen repräsentiert.

- organizationalUnit (OU): Eine Klasse, die eine Containerstruktur für die Organisation von Objekten in einem Active Directory darstellt.

- domain: Eine Klasse, die eine Domäne im Active Directory repräsentiert.

Siehe LDIFDE

Replikation

In Active Directory bezieht sich die „Replikation“ auf den Prozess, bei dem Informationen (wie Benutzerkonten, Gruppen, Gruppenrichtlinien, Computerobjekte, usw.) zwischen verschiedenen Domaincontrollern in einer Active Directory-Domäne synchronisiert werden. Das Ziel der Replikation ist es sicherzustellen, dass alle Domaincontroller über die aktuellsten Informationen verfügen und dass Änderungen an einem Domaincontroller auf alle anderen repliziert werden.

Es gibt zwei Hauptarten der Replikation in Active Directory:

- Intra-Site Replikation: Diese Art der Replikation findet innerhalb eines Standortes statt. Ein Standort ist eine physische Gruppierung von Netzwerksubnetzen, die in der Regel durch eine hohe Bandbreite und geringe Latenz verbunden sind. Intra-Site-Replikationen sind schnell und sollen sicherstellen, dass Änderungen schnell und effizient innerhalb eines Standortes verteilt werden.

- Inter-Site Replikation: Diese Art der Replikation findet zwischen verschiedenen Standorten statt. Sie tritt auf, wenn es zwischen den Standorten eine niedrigere Bandbreite und/oder höhere Latenz gibt. Inter-Site-Replikationen sind so konzipiert, dass sie den Netzwerkverkehr minimieren und Änderungen zwischen Standorten auf effiziente Weise verteilen.

Beim Hinzufügen eines weiteren Domain Controller wird die Replikation in der Regel automatisch konfiguriert. Replikation steuern kann man mit dem SnapIn „Active Directory Sites and Services“.

Um die Replikationsstatus anzuzeigen kann manm das Tool repadmin benutzen.

repadmin /showrepl

Um die Replikation manuell auszulösen kann man auch mit repadmin.

repadmin /syncall /AeD

Benutzer

In Active Directory gibt es 2 Arten von Benutzerkonten:

- Lokale Benutzerkonten: Diese Konten sind nur auf einem einzelnen Computer in der lokalen Sicherheitsdatenbank gespeichert. Sie können nur auf dem Computer verwendet werden, auf dem sie erstellt wurden.

- Domänenbenutzerkonten: Diese Konten werden im Active Directory einer Windows-Domäne erstellt und sind in der Regel für die Anmeldung an beliebigen Computern in der Domäne zuständig.

Siehe auch Service Accounts

Gruppen

In Active Directory gibt es verschiedene Arten von Gruppen die verwendet werden um Benutzerkonten zu organisieren und Zugriffsrechte zu verwalten (Siehe Active Directory Gruppenrichtlinien). Jede Gruppe verfügt über einen Bereich, mit dem angegeben wird, in welchem Ausmaß die Gruppe in der Domänenstruktur oder in der Gesamtstruktur angewendet wird. Der Bereich einer Gruppe definiert, wo im Netzwerk Berechtigungen für die Gruppe erteilt werden können. Active Directory definiert die folgenden drei Gruppenbereiche:

- Universell

- Global

- Lokal (in Domäne)

Siehe Microsoft Documentation.

| Bereich | Mögliche Mitglieder | Berechtigungen in | Mögliches Mitglied von |

|---|---|---|---|

| Universell | Konten aus einer beliebigen Domäne in derselben Gesamtstruktur. Globale Gruppen aus einer beliebigen Domäne in derselben Gesamtstruktur. Andere universelle Gruppen aus einer beliebigen Domäne in derselben Gesamtstruktur | In jeder beliebigen Domäne in derselben Gesamtstruktur oder in vertrauenswürdigen Gesamtstrukturen. | Andere universelle Gruppen in derselben Gesamtstruktur. Lokale Domänengruppen in derselben Gesamtstruktur oder in vertrauenswürdigen Gesamtstrukturen. Lokale Gruppen auf Computern in derselben Gesamtstruktur oder in vertrauenswürdigen Gesamtstrukturen |

| Global | Konten aus derselben Domäne. Andere globale Gruppen aus derselben Domäne. | In jeder beliebigen Domäne in derselben Gesamtstruktur oder in vertrauenswürdigen Domänen oder Gesamtstrukturen. | Universelle Gruppen aus einer beliebigen Domäne in derselben Gesamtstruktur. Andere globale Gruppen aus derselben Domäne. Lokale Domänengruppen aus einer beliebigen Domäne in derselben Gesamtstruktur oder einer beliebigen vertrauenswürdigen Domäne. |

| Domain lokal | Konten aus einer beliebigen Domäne oder vertrauenswürdigen Domäne. Globale Gruppen aus einer beliebigen Domäne oder vertrauenswürdigen Domäne. Universelle Gruppen aus einer beliebigen Domäne in derselben Gesamtstruktur. Andere lokale Domänengruppen aus derselben Domäne. Konten, globale Gruppen und universelle Gruppen aus anderen Gesamtstrukturen und externen Domänen. | Innerhalb derselben Domäne. | Andere lokale Domänengruppen aus derselben Domäne. Lokale Gruppen auf Computern in derselben Domäne, ausgenommen vordefinierte Gruppen mit bekannten Sicherheitsbezeichnern (SIDs). |

Außerdem definiert Active Directory 2 Gruppenberechtigungen.

- SecurityGroup: Sicherheitsgruppen sind dazu da, Berechtigungen auf Ressourcen zu erteilen und zu verwalten. Man kann eine SecurityGroup „mail enabled“ machen, dann kann man auch Emails an diese Gruppe verteilen.

- DistributionGroup: Verteilergruppen sind dazu da, Emails zu verteilen. Verteilergruppen können keine Berechtigungen zugewiesen werden.

Richtlinien

Gruppenrichtlinien sind eine Reihe von Regeln, die auf Benutzerkonten und Computerkonten in einer Active Directory Domäne angewendet werden können. Eine Gruppenrichtlinie wird mit einer OU, einem Standort oder einer Domäne verknüpft um angewendet zu werden. Gruppenrichtlinien werden in einem hierarchischen Modell definiert und durchlaufen die folgenden Stufen: Standort, Domäne, Organisationseinheit (OU) und schließlich Benutzer- oder Computerobjekt. Gruppenrichtlinien werden in der Regel alle 90 Minuten im AD propagiert und somit wirksam. Mit dem Befehl „gpupdate /force“ kann man Richtlinien manuell aktualisieren.

gpupdate /force gpresult /r /scope:user gpresult /r /scope:computer gpresult /r /s %PC-NAME% gpresult /z # Detaillierte Informationen

Gruppenrichtlinien

Gruppenrichtlinien sind die allgemeine Bezeichnung für beide Arten von Richtlinien (Benutzer- und Computerrichtlinien). Sie können auch eine Kombination aus beiden enthalten.

Gruppenrichtlinien können sowohl auf Benutzerobjekte als auch auf Computerobjekte angewendet werden. Dies ermöglicht es, sowohl Benutzer- als auch Computerkonfigurationen zu steuern.

Siehe auch Active Directory Gruppen. GPO mit Powershell verwalten.

Benutzerrichtlinien

Benutzerrichtlinien werden auf Benutzerobjekte in Active Directory angewendet. Sie steuern die Einstellungen und Konfigurationen für Benutzerprofile und deren Interaktion mit dem Betriebssystem und Anwendungen.

Diese Richtlinien betreffen alle Einstellungen und Konfigurationen, die mit einem Benutzerkonto verknüpft sind. Beispiele hierfür sind Desktop-Hintergrund, Anmeldeskripts, Startmenüanordnung, Kennwortrichtlinien usw.

gpresult /r /scope:user

Computerrichtlinien

Computerrichtlinien werden auf Computerobjekte in Active Directory angewendet. Sie steuern die Konfigurationen und das Verhalten des Betriebssystems selbst, unabhängig davon, welcher Benutzer gerade angemeldet ist.

Diese Richtlinien betreffen Einstellungen und Konfigurationen, die spezifisch für das Betriebssystem und die Hardware eines Computers sind. Beispiele sind Netzwerkeinstellungen, Sicherheitseinstellungen, Installation von Software, Remote-Zugriff usw.

gpresult /r /scope:computer

Service Accounts

Ein Service Account ist ein spezielles Benutzerkonto das verwendet wird um einen Dienst, eine Anwendung oder einen Prozess auszuführen.

Dienste und Anwendungen, die unter einem Service Account laufen, können automatisch gestartet werden, ohne dass ein Benutzer sich anmelden muss.

Da ein Service Account separate Anmeldeinformationen hat, kann er verwendet werden, um auf Ressourcen zuzugreifen, auch wenn der zugehörige Benutzer nicht aktiv angemeldet ist.

Service Accounts können ihre Passwörter automatisch regelmäßig selbst erneuern.

Beispiel

Nehmen wir als Beispiel einen Webserver. In vielen Fällen können Webserver unter den standardmäßigen Systemkonten oder lokalen Dienstkonten ausgeführt werden, insbesondere wenn sie nur auf lokale Ressourcen zugreifen müssen und keine speziellen Berechtigungen erfordern. Ein dedizierter Service Account für einen Webserver in Active Directory ist empfehlenswert, wenn:

- Der Webserver auf Ressourcen im Netzwerk zugreifen muss, wie z.B. eine Datenbank oder Dateifreigaben, die eine spezielle Authentifizierung erfordern.

- Der Webserver auf bestimmte Domänenressourcen zugreifen muss, die nur für bestimmte Benutzer oder Gruppen zugänglich sind.

- Der Webserver mit sensiblen Daten arbeitet oder administrative Aufgaben ausführt, was eine strikte Kontrolle und Trennung von Berechtigungen erfordert.

- Single Sign-On (SSO) und Authentifizierung auf andere Dienste oder Systeme erforderlich sind.

Siehe SPN (Service prinzipal name).

Authentifizierung

Die Authentifizierung basiert auf dem Kerberos-Protokoll (de facto leider auch noch auf NTLM), einem sicheren Authentifizierungsprotokoll, das auf gegenseitigem Vertrauen zwischen den beteiligten Parteien beruht. Bei der Anmeldung eines Benutzers an einem Windows-Computer sendet dieser Computer eine Anforderung an den Active Directory-Domänencontroller, um die Identität des Benutzers zu überprüfen. Der Domänencontroller verwendet dann das Kerberos-Protokoll, um den Benutzer zu authentifizieren und ihm einen Sicherheitstoken auszustellen, der seine Identität und Berechtigungen enthält.

Jede Domain hat einen eigenen KDC.

Ablauf

Der Ablauf der Active Directory Authentifizierung erfolgt in mehreren Schritten:

- Benutzeranmeldung: Der Benutzer gibt seine Anmeldeinformationen (Benutzername und Kennwort) auf einem Windows-Computer ein.

- Authentifizierungsanforderung: Der Windows-Computer sendet eine Authentifizierungsanforderung an den nächstgelegenen Domänencontroller.

- Ticketanforderung: Der Domänencontroller überprüft die Anmeldeinformationen des Benutzers und stellt eine Ticketanforderung an den Key Distribution Center (KDC).

- Ticketausstellung: Der KDC überprüft die Anmeldeinformationen des Benutzers erneut und stellt ein Ticket Granting Ticket (TGT) aus.

- Sicherheitstoken: Der Domänencontroller sendet das TGT an den Windows-Computer, der es verwendet, um ein Sicherheitstoken zu erstellen. Das Sicherheitstoken enthält Informationen über die Identität und Berechtigungen des Benutzers.

- Zugriffsgewährung: Der Windows-Computer überprüft das Sicherheitstoken und gewährt dem Benutzer Zugriff auf die angeforderten Ressourcen, wenn er autorisiert ist.

Domain Trust

Eine Domänenvertrauensstellung (Domain Trust) ermöglicht es einer Active Directory-Domäne, einer anderen Domäne zu vertrauen und deren Benutzern Zugriff auf Ressourcen in der vertrauenden Domäne zu gewähren. Domain Trusts eignen sich gut für Organisationen mit internen Netzwerken, in denen sich alle beteiligten Domänen in derselben Sicherheitsdomäne befinden.

Domains in einem Active Directory Forest vertrauen sich standardmäßig nicht automatisch. Bei der Erstellung eines Active Directory Forests wird automatisch eine Vertrauensstellung zwischen der Stamm- oder Wurzel-Domäne und den untergeordneten Domänen hergestellt. Diese Vertrauensstellung ermöglicht den Austausch von Informationen und Ressourcen zwischen den Domänen.

Wenn jedoch zusätzliche Domänen in den Forest hinzugefügt werden, muss eine explizite Vertrauensstellung zwischen den Domänen eingerichtet werden. Eine Vertrauensstellung kann unidirektional oder bidirektional sein und erfordert normalerweise administrative Berechtigungen in den beteiligten Domänen.

Weitere wichtige Rollen

Azure Cloud

Mit Azure AD Connect können Benutzer aus Ihrem On-Premise AD automatisch in Azure AD repliziert werden. Dies ermöglicht ihnen den Zugriff auf Office 365-Ressourcen unter Verwendung derselben Anmeldeinformationen wie im lokalen AD. Dabei wird das SSO-Protokoll „Active Directory Federation Services“ (ADFS) oder das „Password Hash Sync“ verwendet, um die Anmeldeinformationen zu überprüfen. Nachdem die Synchronisierung eingerichtet wurde, können sich die Benutzer bei Office 365 anmelden, indem sie ihre lokalen AD-Anmeldeinformationen verwenden. Dadurch entfällt die Notwendigkeit, separate Benutzerkonten für Office 365 zu verwalten.

Software

- Microsoft AD

- OpenLDAP

- FreeIPA

- 389 Directory Server (Redhat)

- OpenDS

- Apache Directory Server

- AD Explorer

Audit

Event-Log

Wichtige Event IDs (unsortiert) todo

| ID | Beschreibung |

|---|---|

| 4624 | An account was successfully logged on. |

| 4625 | An account failed to log on. |

| — | — |

| 4727 | A security-enabled global group was created. |

| 4728 | A member was added to a security-enabled global group. |

| 4730 | A security-enabled global group was deleted. |

| 4732 | A member was added to a security-enabled local group. |

| 4737 | A security-enabled global group was changed. |

| 4663 | Ein Objekt wurde zugegriffen (z. B. Datei-/Ordnerzugriff). |

| 4656 | Ein Handle wurde für ein Objekt angefordert (zeigt an, dass ein Zugriff versucht wurde). |

| 4670 | Berechtigungen für ein Objekt wurden geändert. |

| 4690 | Ein Handle für ein Objekt wurde dupliziert. |

| 4658 | Ein Handle zu einem Objekt wurde geschlossen. |

| — | — |

| 4731 | A security-enabled local group was created. |

| 4732 | A member was added to a security-enabled local group. |

| 4733 | A member was removed from a security-enabled local group. |

| 4734 | A security-enabled local group was deleted. |

| 4738 | A user account was changed. |

| 4740 | A user account was locked out. |

| 4741 | A computer account was chreated. |

| 4742 | A computer account was changed. |

| 4743 | A computer account was deleted |

| 4744 | A security-disabled local group was created. |

| 4745 | A security-disabled local group was changed. |

| 4746 | A member was added to a security-disabled local group. |

| 4747 | A member was removed from a security-disabled local group. |

| 4748 | A security-disabled local group was deleted. |

| 4749 | A security-disabled global group was created. |

| 4750 | A security-disabled global group was changed. |

| 4751 | A member was added to a security-disabled global group. |

| 4752 | A member was removed from a security-disabled global group. |

| 4753 | A security-disabled global group was deleted. |

| 4756 | A member was added to a security-enabled universal group. |

| 4757 | A member was removed from a security-enabled universal group. |

| 4758 | A security-enabled universal group was deleted. |

| 4759 | A security-disabled universal group was created. |

| 4760 | A security-disabled universal group was changed. |

| 4761 | A member was added to a security-disabled universal group. |

| 4762 | A member was removed from a security-disabled universal group. |

| 4767 | A user account was unlocked. |

| 4768 | A Kerberos authentication ticket (TGT) was requested. |

| 4769 | A Kerberos service ticket was requested. |

| 4770 | A Kerberos service ticket was renewed. |

| 4771 | Kerberos pre-authentication failed. |

| 4772 | A Kerberos authentication ticket request failed. |

| 4774 | An account was mapped for logon. |

| 4775 | An account could not be mapped for logon. |

| 4776 | The domain controller attempted to validate the credentials for an account. (probably NTLM) |

| 4777 | The domain controller failed to validate the credentials for an account. |

| 4778 | A session was reconnected to a Window Station. |

| 4779 | A session was disconnected from a Window Station. |

| 4781 | The name of an account was changed. |

| 4782 | The password hash an account was accessed. |

| 4783 | A basic application group was created. |

| 4784 | A basic application group was changed. |

| 4785 | A member was added to a basic application group. |

| 4786 | A member was removed from a basic application group. |

| 4787 | A nonmember was added to a basic application group. |

| 4788 | A nonmember was removed from a basic application group. |

4698: A scheduled task was created. 4699: A scheduled task was deleted. 4700: A scheduled task was enabled. 4701: A scheduled task was disabled. 4702: A scheduled task was updated.

1002: malware scan stopped before completing scan 1003: malware scan paused 1005: malware scan failed 1006, 1116: malware or unwanted software detected 1007, 1117: action to protect system performed 1008, 1118: action to protect system failed 1009: item restored from quarantine 1012: unable to delete item in quarantine 1015: suspicious behavior detected 1119: critical error occurred when taking action

ToDo https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/plan/appendix-l--events-to-monitor

User & Group Managment

Computerkonfiguration → Windows-Einstellungen → Sicherheitseinstellungen → Erweiterte Überwachungsrichtlinien → Kontenverwaltung

- Benutzeranmeldeereignisse überwachen(für Benutzeranmeldungen und -abmeldungen)

- Benutzer- und Gruppenänderungen überwachen (Für Änderungen an Benutzerkonten und Gruppenmitgliedschaften)

Überwachungsrichtlinie für „Objektzugriffsüberwachung“ aktivieren:

Computerkonfiguration → Windows-Einstellungen → Sicherheitseinstellungen → Erweiterte Überwachungsrichtlinien → Objektzugriff

Aktiviere: Zugriff auf Datei-/Ordnerschutz. Das ist wichtig, um Berechtigungsänderungen an Benutzerkonten und Gruppen zu überwachen.

User Managment

| Event ID | Beschreibung |

|---|---|

| 4720 | A user account was created (Benutzerkonto erstellt) |

| 4726 | A user account was deleted (Benutzerkonto gelöscht) |

| 4738 | A user account was changed (Allgemeine Änderungen am Benutzerkonto) |

| 4767 | A user account was unlocked (Konto entsperrt) |

| 4740 | A user account was locked out (Konto gesperrt) |

| 4725 | A user account was disabled (Konto deaktiviert) |

| 4722 | A user account was enabled (Konto aktiviert) |

| 4723 | An attempt was made to change an account's password (Benutzer ändert eigenes Passwort) |

| 4724 | An attempt was made to reset an account's password (Administrator setzt Benutzerpasswort zurück) |

| 4728 | A member was added to a security-enabled global group |

| 4729 | A member was removed from a security-enabled global group |

| 4732 | A member was added to a security-enabled local group |

| 4733 | A member was removed from a security-enabled local group |

| 4756 | A member was added to a security-enabled universal group |

| 4757 | A member was removed from a security-enabled universal group |

Security Groups

| Event ID | Beschreibung |

|---|---|

| 4727 | A security-enabled global group was created |

| 4728 | A member was added to a security-enabled global group |

| 4729 | A member was removed from a security-enabled global group |

| 4730 | A security-enabled global group was deleted |

| 4731 | A security-enabled local group was created |

| 4732 | A member was added to a security-enabled local group |

| 4733 | A member was removed from a security-enabled local group |

| 4734 | A security-enabled local group was deleted |

| 4754 | A security-enabled universal group was created |

| 4755 | A member was added to a security-enabled universal group |

| 4756 | A member was removed from a security-enabled universal group |

| 4757 | A security-enabled universal group was deleted |

Distribution Groups

| Event ID | Beschreibung |

|---|---|

| 4744 | A distribution group was created |

| 4745 | A member was added to a distribution group |

| 4746 | A member was removed from a distribution group |

| 4747 | A distribution group was deleted |

NTFS Berechtigungen

Objektzugriffsüberwachung muss aktiviert sein.

Gruppenrichtlinien: Computerkonfiguration → Windows-Einstellungen → Sicherheitseinstellungen → Erweiterte Überwachungsrichtlinien → Objektzugriff

Aktiviere die Option: Datei- und Ordnerschutz überwachen

Alternativ in klassischen Richtlinien: Objektzugriff überwachen → Erfolg & Fehlschlag aktivieren

Gehe zum Ordner oder Laufwerk, das du überwachen möchtest: Rechtsklick → Eigenschaften → Sicherheit → Erweitert → Überwachung

Füge „Jeder“ oder eine spezifische Benutzer-/Gruppe hinzu.

Wähle die Berechtigungen aus, die überwacht werden sollen, z. B.:

- Lesen

- Ändern

- Schreiben

- Löschen

- Erstellen

Wenn du alle Zugriffsarten überwachen möchtest, wähle „Vollzugriff“ aus, um eine detaillierte Protokollierung zu erhalten.

| Event ID | Beschreibung |

|---|---|

| 4670 | Permissions on an object were changed (Änderung von NTFS-Berechtigungen) |

| 4674 | An operation was attempted on a privileged object (Änderung an einem geschützten Objekt) |

| 5145 | A network share object was checked to see whether client can be granted desired access (Prüfung von Freigabeberechtigungen) |

| 4660 | An object was deleted (Objekt gelöscht, z.B. eine Datei oder ein Ordner) |

| 4663 | An attempt was made to access an object (Allgemeiner Objektzugriff, wenn aktiviert) |

| 4662 | An operation was performed on an object (Änderung des Besitzes von Dateien/Ordnern) |

| 4656 | A handle to an object was requested (Zugriffsversuch auf ein Objekt mit Berechtigungsänderung) |

SMB Share Berechtigungen

untested

| Event ID | Beschreibung |

|---|---|

| 5142 | A network share object was added. |

| 5143 | A network share object was modified. |

| 5144 | A network share object was deleted. |

Powershell Script

# Definieren Sie den Zeitraum für die Überwachung (z.B. die letzten 7 Tage) $startDate = (Get-Date).AddDays(-1) # Filtern Sie die Ereignisse des Sicherheitsprotokolls nach den relevanten Ereignis-IDs für AD-Änderungen # Ereignis-ID 5136: Ein Objekt wurde geändert # Ereignis-ID 5137: Ein Objekt wurde erstellt # Ereignis-ID 5138: Ein Objekt wurde undeleted # Ereignis-ID 5139: Ein Objekt wurde bewegt $counter = 0 Get-WinEvent -FilterHashtable @{LogName='Security'; ID=@(5136, 5137, 5138, 5139); StartTime=$startDate} | ForEach-Object { $event = [xml]$_.ToXml() $eventID = $_.Id $timeCreated = $_.TimeCreated $user = ($event.Event.EventData.Data | Where-Object { $_.Name -eq "SubjectUserName" }).'#text' $objectType = ($event.Event.EventData.Data | Where-Object { $_.Name -eq "ObjectClass" }).'#text' $objectDN = ($event.Event.EventData.Data | Where-Object { $_.Name -eq "ObjectDN" }).'#text' $attributeChanged = ($event.Event.EventData.Data | Where-Object { $_.Name -eq "AttributeLDAPDisplayName" }).'#text' $newValue = ($event.Event.EventData.Data | Where-Object { $_.Name -eq "AttributeValue" }).'#text' if($user -eq "SYSTEM") { continue } # Ausgabe der Informationen über die Änderungen Write-Output "Ereignis-ID: $eventID" Write-Output "Zeit: $timeCreated" Write-Output "Benutzer: $user" Write-Output "Objekttyp: $objectType" Write-Output "Objekt DN: $objectDN" Write-Output "Geändertes Attribut: $attributeChanged" Write-Output "Neuer Wert: $newValue" Write-Output "-----------------------------" $counter += 1 # Debugging-Ausgabe #Write-Output "XML-Daten:" #Write-Output $event.OuterXml } $counter

FSMO

Get-ADDomain | Select-Object PdcEmulator, RidMaster, InfrastructureMaster Get-ADForest | Select-Object SchemaMaster, DomainNamingMaster

Linux Join

Ubuntu/Debian

sudo apt install -y sssd realmd libnss-sss libpam-sss adcli

Siehe realmd