Benutzer-Werkzeuge

Inhaltsverzeichnis

Eine Firewall ist eine Sicherheitsvorrichtung um unerwünschten Zugriff auf ein Computernetzwerk zu verhindern.

Funktionsweise

Die grundlegende Funktionsweise einer Firewall besteht darin, den Netzwerkverkehr zu analysieren und zu entscheiden, ob er erlaubt oder blockiert werden soll. Die Regeln der Firewall basieren auf verschiedenen Parametern wie IP-Adressen, Ports, Protokollen und Anwendungen. Wenn der Traffic den vordefinierten Regeln entspricht, wird er durchgelassen, andernfalls wird er abgelehnt.

Firewalls können auch zusätzliche Funktionen wie Anti-Virus, Webfilter, Intrusion Detection/Prevention Systeme (IDS/IPS), VPN (Virtual Private Networks) und NAT (Network Address Translation) bereitstellen.

Arten von Firewalls

Es gibt verschiedene Arten von Firewalls, die auf unterschiedlichen Technologien und Netzwerkarchitekturen basieren. Hier sind einige der gängigsten Arten:

| Name | Beschreibung |

|---|---|

| Packet Filtering Firewall | Diese Art von Firewall analysiert jedes einzelne Datenpaket anhand vordefinierter Regeln. Entscheidungen werden auf der Grundlage von Informationen wie Quell- und Ziel-IP-Adressen, Ports und Protokollen getroffen. Packet Filtering Firewalls sind einfach zu implementieren und haben eine gute Leistung, bieten jedoch nur begrenzte Sicherheit, da sie den Inhalt der Pakete nicht überprüfen können. |

| Stateful Inspection Firewall | Stateful Inspection Firewalls gehen einen Schritt weiter als Packet Filtering Firewalls, indem sie den Verbindungszustand des Netzwerkverkehrs überwachen. Sie können den gesamten Datenfluss einer Verbindung analysieren und Entscheidungen basierend auf dem Zustand der Verbindung treffen. Dadurch sind sie in der Lage, bekannte Angriffsmuster und unerlaubten Datenverkehr besser zu erkennen. |

| Proxy Firewall | Proxy Firewalls agieren als Vermittler zwischen dem internen Netzwerk und externen Ressourcen. Statt den Datenverkehr direkt weiterzuleiten, nehmen sie Anfragen von internen Systemen entgegen, überprüfen sie und stellen dann die Anfrage im Namen des internen Systems. Dadurch können sie den Datenverkehr genauer überwachen und Sicherheitskontrollen wie Authentifizierung und Content-Filterung durchführen. |

| Next-Generation Firewall | Next-Generation Firewalls kombinieren die Funktionen traditioneller Firewalls mit zusätzlichen Funktionen wie Anwendungserkennung, Intrusion Detection/Prevention, URL-Filterung und erweiterten Berichterstattungsfunktionen. Sie bieten eine umfassendere Sicherheitslösung für moderne Netzwerke, die eine präzisere Kontrolle über den Datenverkehr erfordern. |

Anbindung

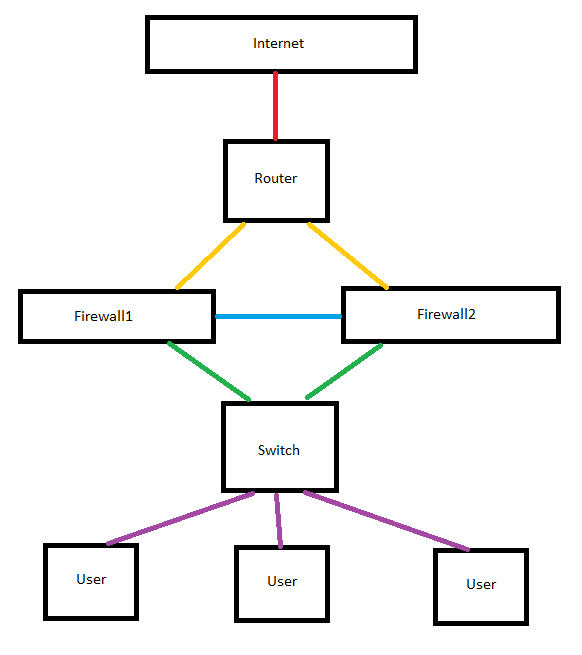

Neben einer herkömmlichen Anbindung gibt es das Virtual Router Redundancy Protocol (VRRP) und das Common Address Redundancy Protocol (CARP) welche High Availability bzw Failover Cluster erlauben.

Siehe auch Dual-WAN.

Dabei gibt es grundsätzlich 2 Ansätze, „Active - Active“ und „Active - Passive“. Bei „Active - Active“ arbeiten beide Firewalls zur selben Zeit, bei „Active - Passive“ nur eine und die andere übernimmt bei einem Ausfall.

Des Weiteres gibt es noch das Prinzip von „stateful“ und „stateless“. Bei „Stateful“ werden alle Session Daten, VPN Parameter etc. auch auf die 2. Maschine synchronisiert weshalb ein Failover fast nicht merkbar ist. Bei „Stateless“ müssen alle diese Parameter nach einem Failover aktualisiert - sprich die Dienste neu gestartet und Sessions neu auftgebaut - werden.

Mit dem sog. „Heartbeat“ (ein eigenes Netzwerk nur zwischen den Firewalls) - kommunizieren die Firewalls miteinander und tauschen Daten aus.

Failover

Ein Failover-Firewall-Cluster ist eine Konfiguration, bei der zwei oder mehr Firewalls in einer redundanten Umgebung arbeiten, um eine kontinuierliche Verfügbarkeit und einen nahtlosen Betrieb der Firewall-Funktionalität sicherzustellen. Das Hauptziel eines solchen Clusters besteht darin, sicherzustellen, dass im Falle eines Ausfalls einer Firewall eine andere Firewall automatisch einspringt, um den Netzwerkverkehr zu übernehmen, ohne dabei einen spürbaren Serviceausfall zu verursachen.

Hier ist eine allgemeine Beschreibung, wie ein Failover-Firewall-Cluster normalerweise arbeitet:

- Redundante Konfiguration: Der Cluster besteht aus mindestens zwei Firewalls, die jeweils mit den gleichen Einstellungen und Regeln konfiguriert sind. Beide Firewalls sind normalerweise physisch voneinander getrennt und verfügen über separate Netzwerkverbindungen.

- Heartbeat-Überwachung: Jede Firewall im Cluster überwacht regelmäßig den Status der anderen Firewalls im Cluster. Dazu wird normalerweise eine Heartbeat-Überwachung verwendet, bei der periodische Signale zwischen den Firewalls ausgetauscht werden, um sicherzustellen, dass sie ordnungsgemäß funktionieren.

- Überwachung des primären Firewall-Status: Eine Firewall im Cluster wird als primäre Firewall bezeichnet. Diese Firewall ist für die Verarbeitung des Netzwerkverkehrs zuständig. Die anderen Firewalls im Cluster überwachen kontinuierlich den Status der primären Firewall, um sicherzustellen, dass sie ordnungsgemäß funktioniert.

- Failover-Detection: Wenn eine Firewall im Cluster einen Ausfall der primären Firewall feststellt (z. B. aufgrund eines Hardwarefehlers oder einer Netzwerkunterbrechung), wird sie den Ausfall erkennen und den Rest des Clusters darüber informieren.

- Failover-Prozess: Sobald der Ausfall erkannt wurde, übernimmt eine der anderen Firewalls im Cluster automatisch die Rolle der primären Firewall. Dies geschieht normalerweise nahtlos und ohne Unterbrechung des Netzwerkverkehrs. Die neue primäre Firewall übernimmt die IP-Adressen und Konfigurationseinstellungen der ausgefallenen Firewall, um den Betrieb fortzusetzen.

- Wiederherstellung: Nachdem der Failover abgeschlossen ist und eine neue primäre Firewall etabliert wurde, wird die ausgefallene Firewall wiederhergestellt oder durch eine neue Firewall ersetzt. Sobald die ausgefallene Firewall wieder funktionsfähig ist, kann sie dem Cluster wieder hinzugefügt werden, um die Redundanz weiter zu verbessern.

High Availability

Ein HA (High Availability) Firewall Cluster besteht aus mehreren Firewall-Geräten, die zusammenarbeiten, um eine hochverfügbare und skalierbare Firewall-Lösung bereitzustellen. Das Cluster besteht typischerweise aus zwei oder mehr Firewall-Knoten, die als Master und Slave fungieren. Hier ist eine grundlegende Beschreibung, wie ein HA Firewall Cluster arbeitet:

- Failover-Mechanismus: Der Master-Knoten ist normalerweise aktiv und verarbeitet den Netzwerkverkehr. Der Slave-Knoten überwacht den Zustand des Master-Knotens. Wenn der Master-Knoten ausfällt oder nicht reagiert, übernimmt der Slave-Knoten automatisch dessen Rolle, um den Netzwerkverkehr weiterhin zu verarbeiten. Dieser Failover-Mechanismus gewährleistet die kontinuierliche Verfügbarkeit der Firewall-Dienste.

- State-Synchronisation: Um einen nahtlosen Failover zu ermöglichen, synchronisieren die Firewall-Knoten den Status der Netzwerkverbindungen. Dies bedeutet, dass der Slave-Knoten den aktuellen Zustand aller aktiven Verbindungen kennt, wenn er die Rolle des Masters übernimmt. Dadurch bleiben die bestehenden Verbindungen erhalten, und der Netzwerkverkehr wird nicht unterbrochen.

- Heartbeat-Überwachung: Die Firewall-Knoten kommunizieren mithilfe eines Heartbeat-Mechanismus, um den Zustand des Clusters zu überwachen. Durch regelmäßige Heartbeat-Nachrichten stellen die Knoten sicher, dass alle Mitglieder des Clusters aktiv und funktionsfähig sind. Wenn ein Knoten keine Heartbeat-Nachrichten mehr empfängt, geht er davon aus, dass der andere Knoten nicht mehr erreichbar ist und übernimmt die Rolle des Masters.

- Load Balancing: In einigen HA Firewall Clustern kann Load Balancing implementiert sein, um den eingehenden Netzwerkverkehr auf die verschiedenen Firewall-Knoten zu verteilen. Dadurch kann der Verkehr gleichmäßig auf die Knoten aufgeteilt werden, um eine bessere Skalierbarkeit und Leistung zu erzielen.

- Konfigurationssynchronisation: Die Konfiguration der Firewall, einschließlich Regeln und Richtlinien, wird zwischen den Knoten des Clusters synchronisiert. Dadurch bleibt die Konfiguration konsistent und alle Knoten arbeiten mit den gleichen Einstellungen.

VIP

Die VIP ist eine einzelne IP-Adresse, die für den Zugriff auf den Firewall-Cluster verwendet wird. Alle eingehenden Netzwerkverbindungen werden über diese IP-Adresse geleitet, und der Cluster entscheidet, an welches Firewall-Gerät die Anfragen weitergeleitet werden sollen. Dies geschieht normalerweise mithilfe von Load-Balancing Algorithmen.

Die VIP kann so konfiguriert werden, dass sie als Standard Gateway für das interne Netzwerk fungiert. Dadurch müssen die internen Geräte nur die VIP als Gateway angeben und können weiterhin über die Firewall auf das Internet zugreifen.

Die öffentlichen IPs werden in der Regel für die individuellen Firewall-Geräte im Cluster verwendet. Jedes Gerät hat seine eigene öffentliche IP-Adresse, um den Netzwerkverkehr zu verarbeiten. Die eingehenden Verbindungen werden jedoch über die VIP geleitet und auf die einzelnen Firewall-Geräte im Cluster verteilt.

Die Verwendung einer virtuellen IP-Adresse bietet den Vorteil, dass die Firewall-Geräte im Cluster transparent für externe Netzwerke agieren können, während sie gleichzeitig Hochverfügbarkeit und Lastverteilung gewährleisten.