Benutzer-Werkzeuge

Inhaltsverzeichnis

todo Threats (Spoofing, Sniffing), Verkabelung (Siehe Verkabelungsgeräte | Netzwerkgrundlagen Teil 2), Technologien (Ethernet, FDDI, Token-Ring), High Availability, Failover,

Netzwerke sind Systeme, die es ermöglichen, dass verschiedene Geräte miteinander kommunizieren und Informationen austauschen können.

Ein Netzwerk besteht aus einer Gruppe von Knoten (Computer, Server, Router, Switche), die mit Kabel (z. B. Twisted-Pair oder Glasfaser) oder drahtlos (WLAN) miteinander verbunden sind. Informationen werden von Routern und Switches mit Hilfe von Netzwerkprotokollen in Paketen (Datenpaketen) als elektrische Signale übertragen.

Bekannte Protokolle sind z.B IP (Internet Protocol), TCP (Transmission Control Protocol) und UDP (User Datagram Protocol) aber auch HTTP (Hypertext Transfer Protocol), FTP (File Transfer Protocol), DNS (Domain Name System).

Funktionsweise

Die Grundlage eines Netzwerks besteht aus Protokollen. Das sind Regeln und Vereinbarungen für die Kommunikation zwischen den Netzwerkgeräten. Protokolle werden in einem Modell beschrieben. Dieses Modell nennt man OSI Modell oder auch TCP/IP Modell.

Verkabelung

Die Netzwerkverkabelung besteht aus verschiedenen Komponenten und Standards, die sicherstellen, dass die Datenübertragung effektiv und fehlerfrei erfolgt. Zu den grundlegenden Komponenten gehören:

- Kabel: Netzwerkkabel bestehen in der Regel aus Kupfer- oder Glasfasern und werden für die Übertragung von Daten verwendet. Die gängigsten Arten von Netzwerkkabeln sind Twisted Pair-Kabel (wie Cat5e, Cat6 und Cat6a) und Glasfaserkabel. Twisted Pair-Kabel werden für Ethernet-Verbindungen über kurze bis mittlere Distanzen verwendet, während Glasfaserkabel für Hochgeschwindigkeitsverbindungen über größere Entfernungen eingesetzt werden.

- Steckverbinder: Steckverbinder werden verwendet, um Netzwerkkabel mit Geräten wie Computern, Switches und Routern zu verbinden. Die gängigsten Steckverbinder für Twisted Pair-Kabel sind der RJ-45-Stecker, während für Glasfaserkabel verschiedene Steckertypen wie LC, SC und ST verwendet werden.

- Patchpanels: Patchpanels dienen als zentrale Anschlussstellen für Netzwerkkabel in einem Gebäude oder einem Netzwerkschrank. Sie ermöglichen eine einfache Verbindung zwischen den Netzwerkkabeln und den Netzwerkgeräten. Patchpanels werden häufig in Verbindung mit Patchkabeln verwendet, um die Verkabelung in einem Netzwerkschrank zu organisieren und Verbindungen leicht zugänglich zu machen.

ethernet standards, cable categories, types, and pin positions

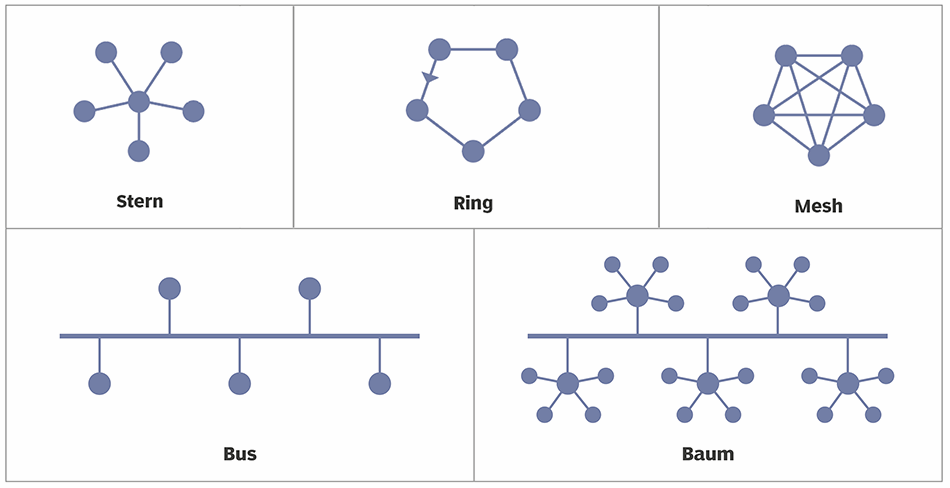

Topologien

Eine Netzwerk-Topologie beschreibt die physische und logische Struktur eines Computernetzwerks. Es definiert die Art und Weise, wie die Geräte in einem Netzwerk miteinander verbunden sind und Daten austauschen. Es gibt verschiedene Arten von Netzwerk-Topologien, die je nach den Anforderungen und der Größe des Netzwerks eingesetzt werden können. In diesem Artikel werden die wichtigsten Netzwerk-Topologien erläutert.

Stern-Topologie

Die Stern-Topologie besteht aus einem zentralen Netzwerk-Switch oder Hub, der alle Geräte im Netzwerk miteinander verbindet. Jedes Gerät ist direkt mit dem Switch oder Hub verbunden, und der Datenverkehr zwischen den Geräten wird über den zentralen Knotenpunkt geleitet. Die Stern-Topologie bietet eine verbesserte Leistung und Skalierbarkeit im Vergleich zur Bus-Topologie. Wenn ein Gerät ausfällt, hat dies keinen Einfluss auf den Rest des Netzwerks. Allerdings ist die Stern-Topologie von der Zuverlässigkeit des zentralen Knotenpunkts abhängig. Wenn der Switch oder Hub ausfällt, kann das gesamte Netzwerk betroffen sein.

Ring-Topologie

In der Ring-Topologie sind die Geräte in einem geschlossenen Kreis angeordnet, wobei jedes Gerät mit seinen beiden Nachbarn verbunden ist. Daten werden in einer Richtung um den Ring herum gesendet, bis sie ihr Ziel erreichen. Jedes Gerät verstärkt die Daten und leitet sie an das nächste Gerät weiter. Die Ring-Topologie bietet eine hohe Ausfallsicherheit, da der Datenverkehr um den Ring herumgeleitet werden kann, wenn ein Gerät ausfällt. Allerdings kann ein einzelnes fehlerhaftes Gerät den gesamten Ring stören. Zudem ist die Erweiterung eines Rings schwierig, da neue Geräte in den bestehenden Ring integriert werden müssen.

Mesh-Topologie

In der Mesh-Topologie ist jedes Gerät mit jedem anderen Gerät im Netzwerk verbunden. Es gibt keine zentrale Einheit wie einen Switch oder Hub. Jedes Gerät fungiert als eigenständiger Knotenpunkt und kann direkt mit jedem anderen Gerät kommunizieren. Die Mesh-Topologie bietet eine hohe Redundanz und Ausfallsicherheit, da mehrere Pfade für den Datenverkehr vorhanden sind. Wenn ein Gerät ausfällt, können die Daten alternative Routen nehmen, um ihr Ziel zu erreichen. Allerdings erfordert die Mesh-Topologie viele physikalische Verbindungen und ist daher teurer und komplexer einzurichten als andere Topologien.

Bus-Topologie

Die Bus-Topologie ist eine einfache Form der Netzwerk-Topologie, bei der alle Geräte über ein gemeinsames Übertragungsmedium verbunden sind. Das Übertragungsmedium wird als Bus bezeichnet, und die Geräte sind über Kabel an den Bus angeschlossen. Jedes Gerät hat Zugriff auf den Bus und kann Daten senden und empfangen. Wenn ein Gerät Daten sendet, werden sie von allen anderen Geräten auf dem Bus empfangen, aber nur das Zielgerät verarbeitet die Daten. Die Bus-Topologie eignet sich gut für kleine Netzwerke, ist jedoch anfällig für Kollisionen und kann bei einem Ausfall des Buskabels das gesamte Netzwerk beeinträchtigen.

Baum-Topologie

Die Baum-Topologie ähnelt der Stern-Topologie, erweitert diese jedoch zu einer hierarchischen Struktur. Es gibt einen zentralen Switch oder Hub, der mit mehreren Switches oder Hubs verbunden ist, die wiederum mit anderen Geräten verbunden sind. Diese hierarchische Struktur ähnelt einem Baum, wobei der zentrale Switch oder Hub als Stamm fungiert und die anderen Geräte als Zweige und Blätter des Baums angeordnet sind. Die Baum-Topologie ermöglicht eine effiziente Skalierbarkeit und bietet eine gewisse Ausfallsicherheit, da ein Ausfall eines Geräts nur den zugehörigen Teil des Netzwerks betrifft.

Arten von Netzwerken

Rechenzentrum und Service-Providern (WAN) verwenden oft eine sogenannte Spine-Leaf-Architektur.

LAN

LANs (Local area network) sind auf einen begrenzten geografischen Bereich wie eine Wohnung, ein Gebäude oder ein Campus beschränkt und werden oft für die interne Kommunikation in Unternehmen oder Bildungseinrichtungen eingesetzt.

MAN

MANs (Metropolitan Area Network) verbinden mehrere lokale Netzwerke (LANs) in einer geografisch begrenzten Region miteinander. Ein MAN ist in der Regel größer als ein LAN, aber kleiner ist als ein Wide Area Network (WAN). Ein MAN umfasst normalerweise eine Stadt oder einen Stadtteil oder Bezirk und ermöglicht die Kommunikation zwischen verschiedenen Standorten innerhalb dieser Region.

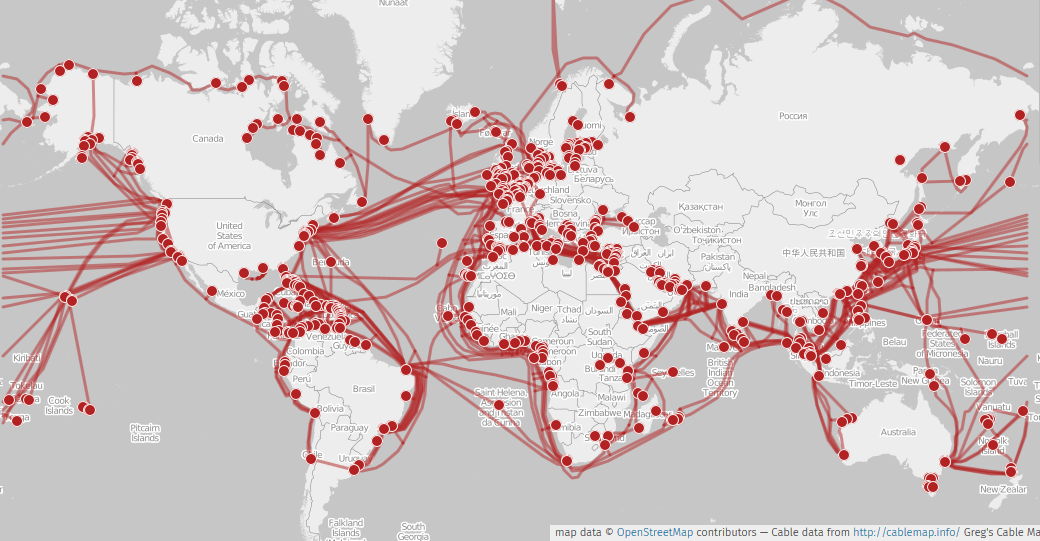

WAN

WANs hingegen decken große geografische Bereiche ab und verbinden LANs über öffentliche oder private Infrastrukturen wie u.a das Internet, Banken, Universitäten, Medizinische Einrichtungen über Länder, und Kontinente miteinander.

WLAN

Traffic

Unicast

Funktionsweise:

Direkte Übertragung von Daten von einem Sender an einen einzelnen Empfänger.

Gezielte Übertragung von Inhalten an einzelne Benutzer oder Geräte.

Punkt-zu-Punkt-Kommunikation zwischen zwei beteiligten Geräten.

Verwendungszweck/Funktion:

Internetkommunikation

Video- und Audio-Streaming

Telekommunikation

Multicast

Funktionsweise:

Übertragung von Daten an eine ausgewählte Gruppe von Empfängern.

Effiziente Übertragung von Informationen an bestimmte Gruppen.

Sendet Daten an mehrere Standorte oder Server.

Verwendungszweck/Funktion:

Streaming-Dienste

Unternehmensnetzwerke

Verteilte Anwendungen

Broadcast

Funktionsweise:

Sendet Daten an alle Geräte im Netzwerk.

Schnelle Verbreitung wichtiger Informationen an alle Teilnehmer.

Gemeinsame Übertragung von Netzwerkinformationen an alle Geräte.

Verwendungszweck/Funktion:

Rundfunk und Fernsehen

Notfallwarnungen

Grundlegende Netzwerkinformationen

Anycast

Funktionsweise:

Verwendung derselben IP an mehreren Standorten; Verkehr zum nächsten Standort.

Verbessertes DNS-Query-Management durch Umlenkung zu nächstgelegenem Server.

Verteilung des Angriffsverkehrs auf verschiedene Standorte.

Verwendungszweck/Funktion:

Content Delivery Networks (CDN)

Domain Name System (DNS)

DDoS-Schutz

High Availability

Siehe High Availability

Failover

Sicherheit

Sicherheit ist ein wichtiger Aspekt von Netzwerken. Netzwerksicherheitsmaßnahmen wie Firewalls, NAT, VPN, Verschlüsselung und Zugriffskontrollen sind erforderlich, um Netzwerke vor unbefugtem Zugriff, Datendiebstahl und anderen Bedrohungen zu schützen.

Subnetting

Mit Subnetting kann man ein Netzwerk in mehrere kleinere (logische) Teilnetze unterteilen. Das kann mehrere Gründe haben.

- Effiziente Nutzung von IP-Adressen

- Performance

- Sicherheit

- Vereinfachte Netzwerkverwaltung

- Flexibilität und Skalierbarkeit

Monitoring

Unter dem Begriff Monitoring versteht man das Überwachen des Netzwerkes. Das kann aus mehreren Gründen sein.

- Früherkennung von Problemen

- Leistungsüberwachung

- Sicherheitsüberwachung

- Kapazitätsplanung und Skalierung

- Compliance und Berichterstattung

Virtualisierung

Man kann Netzwerke auch virtualisieren. Siehe SDN (Software defined networking) bzw. Overlay Networking.

Simulatoren

- GNS3

- Cisco packet tracer